Analizamos a fondo el comportamiento de los virus de autorun o virus usb, que recientemente se han hecho famosos por su gran difusión y su sencillo aunque muy eficaz método de propagación ¿Por qué se han propagado tan rápida y eficazmente? ¿En qué consisten los virus de autorun? ¿Cómo evitarlos? ¿Cómo funciona la característica de reproducción automática de Windows? ¿Cómo desactivar el autoarranque en Windows para evitar estos virus? ¿Qué es el fichero autorun.inf y cómo lo utiliza Windows?.

- ¿En qué consiste la utilidad de Autorun de Windows? ¿Qué es el fichero autorun.inf y cómo lo utiliza Windows?.

- Consejos para evitar la infección del virus autorun o usb.

- Cómo funcionan y cómo se propagan los "virus de autorun".

- Cómo desinfectar y eliminar un virus de autorun en un equipo infectado.

- Anexo.

- Artículos relacionados.

- Créditos.

¿En qué consiste la utilidad de Autorun de Windows? ¿Qué es el fichero autorun.inf y cómo lo utiliza Windows?

Vamos a explicar a continuación cómo se comportan (o como se comportaban) los sistemas operativos Microsoft Windows (95, 98, ME, XP, Server 2000 y Server 2003) cuando se introducía un dispositivo USB o un CD ó DVD con un fichero autorun.inf. Vamos a explicar la estructura de este fichero. De esta forma entenderemos el método de propagación sencillo pero eficaz de los virus de autorun o usb.

El fichero autorun.inf, su estructura, sus opciones y cómo lo interpreta Microsoft Windows

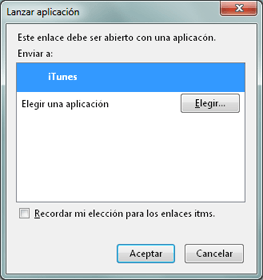

La opción de AutoRun es aquella por la cual varios sistemas operativos (entre ellos los de Microsoft Windows) permiten ejecutar una acción determinada (normalmente lanzar un ejecutable) al insertar un medio extraíble como un CD, DVD o memoria flash (lápiz de memoria o pendrive) USB.

En el caso de los sistemas operativos Windows, para que el AutoRun (auntoarranque de un CD, DVD ó lápiz de memoria) tenga lugar, es necesario que en el dispositivo exista un fichero de texto plano sin formato, en la carpeta raíz, con el nombre autorun.inf y con la siguiente estructura:

[AutoRun]

Open=nombre_fichero_a_ejecutar

Label=Etiqueta_Unidad

icon=nombre_icono_unidad

[Content]

MusicFiles=Y

PictureFiles=N

VideoFiles=N

[ExclusiveContentPaths]

carpeta1

carpeta2

carpeta3subcarpeta

[IgnoreContentPaths]

carpeta4

carpeta2subcarpeta5

[DeviceInstall]

DriverPath=carpeta_drivers_controladores

Existen varios parámetros (icon, label, useautoplay, etc.) para establecer el comportamiento que el sistema operativo ha de tener con el dispositivo insertado (CD, DVD, pendrive, etc.). En este artículo, explicaremos las más importantes y las más polémicas: "open" y "shellexecute":

- Open: abre un archivo ejecutable (.exe, .bat, .com) si el sistema operativo tiene la opción de autoarranque activada. Esta opción es usada para lanzar, de forma automática, el instalador de las aplicaciones contenidas en CD, DVD o lápices de memoria (pendrives). La sintaxis de este parámetro es:

[AutoRun]

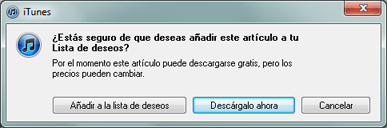

Open=setup.exeSi el fichero a lanzar no es un ejecutable (.exe), es necesario indicar "start" delante del fichero a ejecutar, sería:[AutoRun]

Open=start presentacion.ppsObviamente, esta opción es polémica en cuanto a seguridad se refiere, porque al lanzar una aplicación de forma automática, sin que el usuario la ejecute, puede ser (y de hecho ha sido) utilizada por software malintencionado (virus autorun), para propagarse en el equipo, infectarlo e infectar cualquier memoria flash (pendrive) que se introduzca en el PC. - Shellexecute: permite abrir un fichero no ejecutable (doc, xls, pps, ppt, html, htm, jpg, bmp, pdf, etc.). Su sintaxis:

[AutoRun]

shellexecute=nombre_fichero.htmlEsta opción es menos "peligrosa" que "Open", pero tampoco está exenta de peligro, pues hoy en día, con las opciones de macros y demás, un fichero .doc (de Microsoft Word) podría contener virus macro.

El fichero autorun.inf, con la estructura comentada anteriormente, debe estar ubicado en la carpeta raíz del dispositivo (en la carpeta principal, no dentro de ninguna subcarpeta):

La funcionalidad de ejecución automática de los sistemas operativos Windows

Hasta hace poco, en concreto hasta Microsoft Windows 7, Microsoft incluía una característica para todos sus sistemas operativos (Windows XP, Windows Vista, Windows Server 2000, Windows Server 2003, Windows Server 2008, ...) llamada Funcionalidad de Ejecución Automática. Esta característica permitía por defecto autoejecutar, según la configuración del autorun de un dispositivo (pendrive ó lápiz de memoria, CD, DVD, etc.) insertado en el PC, el fichero que en el autorun se hubiese indicado, esta funcionalidad incluso aunque el dispositivo insertado no tuviera un fichero de autorun.inf lo escaneaba buscando el tipo de contenido del CD y mostrando al usuario una ventana con las acciones a realizar (según el contenido encontrado: vídeos, música, programas, etc.).

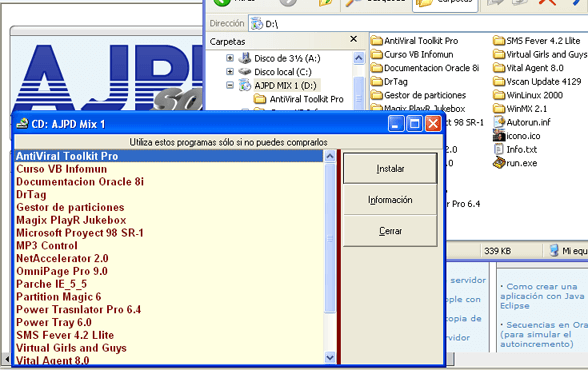

Para el caso de Microsoft Windows 98, no existía la funcionalidad de ejecución automática, pero sí el autoarranque si el dispositivo insertado incluía el fichero autorun.inf. Si se introducía un CD con el fichero autorun.inf configurado para ejecutar algún fichero del CD se autoejecutaba al insertarse. Esta característica era usada por los desarrolladores y distribuidores de software quienes creaban el CD con el fichero autorun.inf configurado para ejecutar el setup.exe de instalación de la aplicación. De esta forma, el usuario sólo tenía que introducir el CD de la aplicación adquirida y el instalador de ésta se ejecutaba automáticamente.

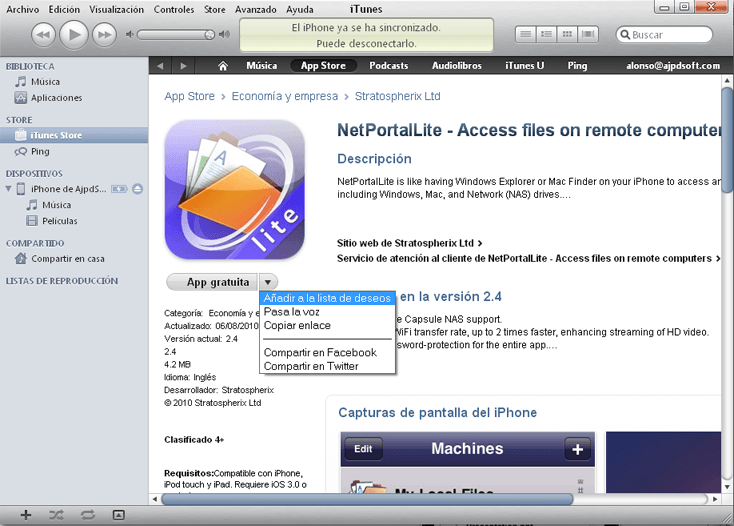

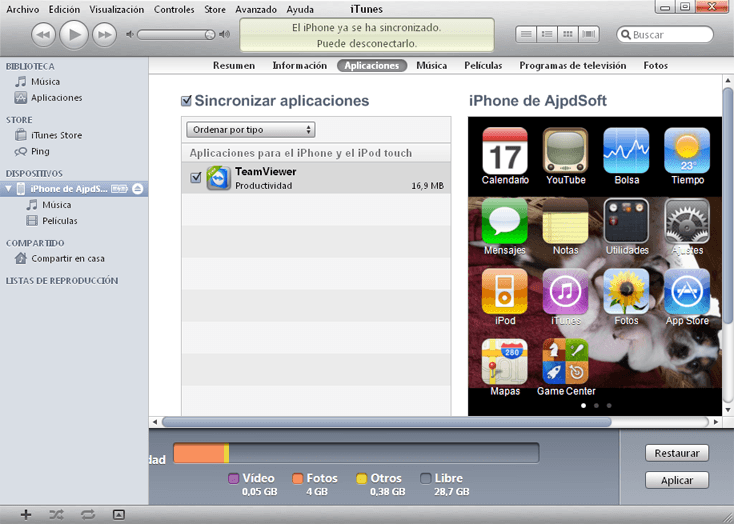

Con Windows XP y Windows Server 2000, al isertar un CD, DVD o lápiz de memoria USB, el sistema, por defecto, analizaba el contenido del dispositivo introducido, si encontraba el fichero autorun.inf procedía según su contenido, sino buscaba un fichero ejecutable en el raíz, de encontrarlo lo ejecutaba:

Este comportamiento es muy peligroso hoy en día y es muy usado para la propagación de virus.

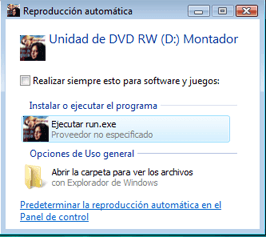

Para el caso de Windows Vista y Windows Server 2003, el funcionamiento de la característica de ejecución automática será similar al de Windows XP, aunque en estos sistemas operativos esta característica analiza el contenido del dispositivo introducido y muestra una ventana como esta:

En Windows Vista no se ejecuta directamente el fichero indicando en el autorun.inf, aunque si se marca "Realizar siempre esto para software y juegos" sí se ejecutará.

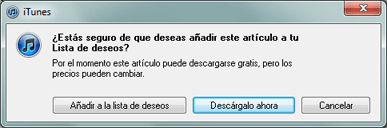

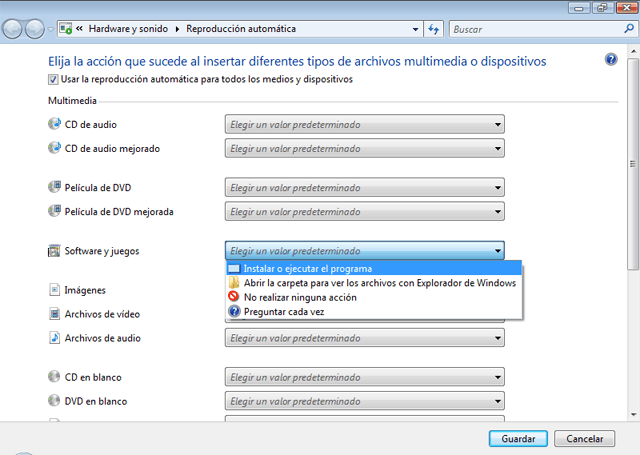

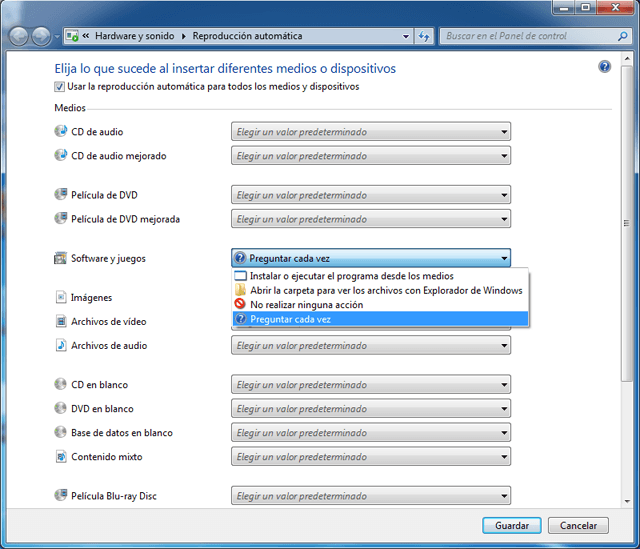

Pulsando en "Predeterminar la reproducción automática en el Panel de control" nos mostrará que seleccionemos la acción a realizar según el tipo de contenido del CD o USB introducido, desmarcando "Usar la reproducción automática para todos los medios y dispositivos" desactivaremos la reproducción automática:

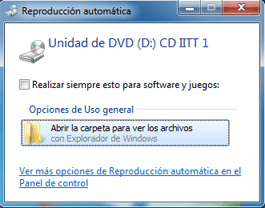

Para el caso de Windows 7 no nos permitirá ejecutar el fichero indicado en el autorun.inf, sólo nos permitirá abrir la carpeta. En el caso de Windows 7, Microsoft, debido a la proliferación de los virus de autorun o usb, decidió no permitir esta opción de reproducción automática y está desactivada:

Pulsando en la ventana anterior en "Ver más opciones de Reproducción automática en el Panel de control" podremos seleccionar qué acción realizar según el tipo de contenido del CD o USB introducido. Para el caso de "Software y juegos" es recomendable marcar "No realizar ninguna acción" para evitar la infección por alguno de estos virus de autorun o usb:

Consejos para evitar la infección del virus autorun o usb

1. Antivirus actualizado y residente: es muy conveniente y recomendable, en los tiempos que corren de Internet, correo electrónico, P2P, pendrives (lápices usb), etc., tener instalado, actualizado y residente un buen antivirus. Si nuestra economía no da para adquirir un antivirus de pago, podremos optar por uno gratuito, teniendo en cuenta que, normalmente, los antivirus de pago suelen ser más completos que los gratuitos. En el siguiente enlace encontraréis una comparativa entre varios antivirus gratuitos:

Y, repetimos, además de tener un antivirus instalado, es muy recomendable tenerlo actualizado (con la lista de virus y el motor actualizados al día) y residente (activo en memoria, para que analice de forma automática cualquier fichero que entre en el equipo).

2. Sistema operativo actualizado al día: es muy recomendable tener el sistema operativo con todos los parches, actualizado al día, si es posible automáticamente. Es más, algunas de las opciones indicadas en esta sección pueden variar en función de los parches que tengamos del sistema operativo. Microsoft lanzó algunos parches en exclusiva para "solucionar" (o ayudar a evitar) la propagación de estos virus de autorun ó usb. Por lo que es muy conveniente tener actualizado el sistema operativo: sea Windows XP, Windows Vista, Windows 2000 Server, Windows Server 2003, Windows 7 ó Windows 2008.

3. A ser posible disponer de un cortafuegos (firewall) bien por software o bien por hardware, según la estructura de nuestra empresa o el presupuesto de que dispongamos. A veces, incluso teniendo un buen antivirus, e incluso con el sistema operativo actualizado, algunas "personas" son capacez de (o bien por hazar o bien intencionadamente) encontrar alguna vulnerabilidad desconocida por Microsoft que pueda ser aprovechada por un atacante para acceder a nuestro equipo. Los cortafuegos (firewalls) son una buena barrera para impedir este tipo de accesos que, normalmente, no detecta un antivirus.

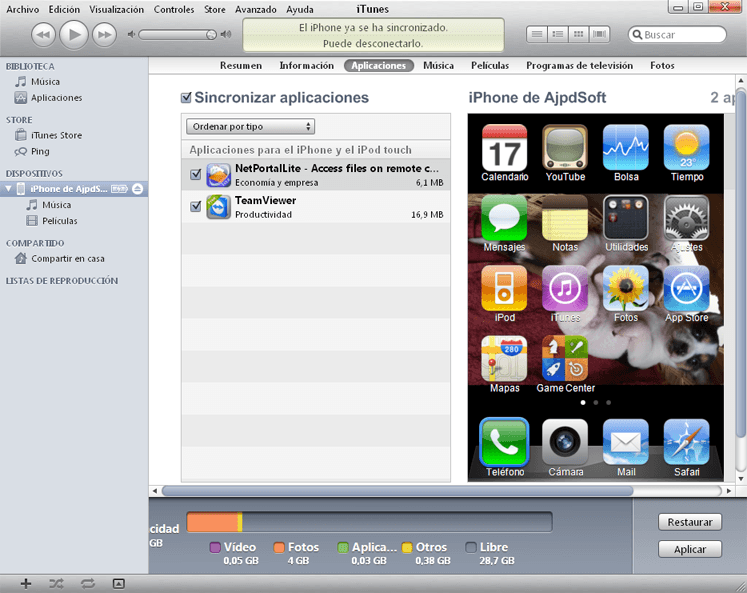

4. Desactivar la reproducción automática en todas las unidades en nuestro sistema operativo. Esta es la característica común usada por los virus de autorun o usb para propagarse e infectar los equipos, por lo que debe estar desactivada para todas las unidades. A continuación explicamos cómo desactivar la reproducción automática para cada sistema operativo de Microsoft:

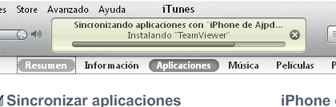

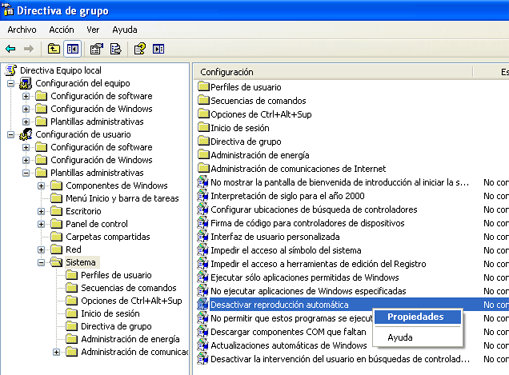

- Tanto en Windows XP, Windows Vista y Windows Server 2003, desde el botón "Inicio" - "Ejecutar", escribiremos "gpedit.msc" y pulsaremos "Aceptar". Se abrirá la consola MMC con la Directiva de grupo, accederemos en la parte izquierda a "Configuración de usuario" - "Plantillas administrativas" - "Sistema", en la parte derecha haremos doble clic sobre la directiva "Desactivar reproducción automática" (o pulsaremos con el botón derecho del ratón y seleccionaremos "Propiedades"):

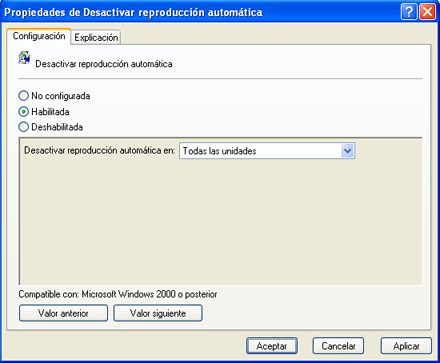

Marcaremos la opción "Habilitada" y pulsaremos "Aceptar":

Para que la directiva se aplique, tal vez haya que ejecutar el comando (desde una ventana de MS-DOS):

gpupdate /force

(aunque se suele aplicar reiniciando el equipo)

Nota 1: para que la directiva anterior aparezca en Direstiva de grupo, el sistema operativo debe estar actualizado, de lo contrario, si falta la actualización que la añade, no aparcerá y habrá que hacerlo editando manualmente desde el Registro de configuraciones, de la siguiente forma:

1. Pulsaremos en Inicio y en Ejecutar, escriba "regedit" en el cuadro Abrir y pulsaremos en en Aceptar.HKEY_CURRENT_USER/SOFTWARE/Microsoft/Windows/CurrentVersion/policies/Explorer/NoDriveTypeAutorun

2. Buscaremos la siguiente entrada en el Registro y, después, haremos clic en ella:

3. Haremos clic con el botón secundario del ratón en NoDriveTypeAutoRun y, a continuación, haremos clic en Modificar.

4. En el cuadro Información del valor, escribiremos 0xFF para deshabilitar la reproducción automática en todos los tipos de unidades.

- En Microsoft Windows 7 no hay que hacer nada, ya viene desactivada la reproducción automática por defecto. Símplemente no debemos activarla.

5. Realizar copia de seguridad de nuestros datos importantes de forma períodica: si todo lo anterior no da resultado, siempre es muy recomendable realizar copia de seguridad de nuestros datos. De esta forma, para evitar que si alguna variante elimina ficheros (de momento no la hay pero no podemos descartar que no la haya) o si alguna variante del virus provoca que el equipo no arranque, podamos siempre disponer de nuestros datos.

Cómo funcionan y cómo se propagan los virus de autorun

Existen numerosos virus, troyanos y variantes que usan tanto la característica de AutoRun como la de funcionalidad de ejecución automática (reproducción automática) de Microsoft Windows para propagarse. No es un único virus, ni mucho menos, popularmente se le suelen llamar a este tipo de virus que se propagan a través de los lápices de memoria virus de autorun o virus usb, pero existen cientos de variantes que usan este método. Se conoce como virus de autorun aquellos cuyo método de propagación (difusión) es el del uso de la característica de ejecución automática de Microsoft Windows, aunque algunos de estos virus combinan varios métodos de propagación.

A continuación vamos a explicar cómo funcionan estos virus de autorun, cómo infectan un equipo y cómo se propagan a otros equipos desde el equipo infectado. Si entendemos el funcionamiento general de estos virus podremos evitar situaciones desagradables, pues algunas de las variantes de estos virus son difíciles de desinfectar completamente y algunas otras son bastante dañinas.

Cómo se propagan los virus autorun a través de los pendrives

Vamos a explicar de forma general cómo se propaga un virus de autorun en un equipo ya infectado con alguna variante del los virus de autorun. Lógicamente, como ya hemos dicho, lo explicaremos de forma general porque existen centenares de variantes y, mientras realizamos este artículo, se estarán desarrollando nuevas, algunas no tendrán mayor trascendencia, en cambio otras sí.

Una vez que sabemos cómo gestionan los sistemas Microsoft Windows el fichero autorun.inf será bastante sencillo entender el método de propagación de los virus de autorun o usb. Estos virus están desarrollados o programados para que, una vez infectado un equipo, comprueben continuamente (mediante diferentes métodos) si se ha introducido un lápiz de memoria (pendrive) en el equipo. Si el usuario introduce un lápiz de memoria y tiene el equipo infectado con uno de estos virus, el virus se replica en el lápiz, realiza una copia de sí mismo en el lápiz de memoria de la siguiente forma (el método puede ser diferente en función de la variante del virus):

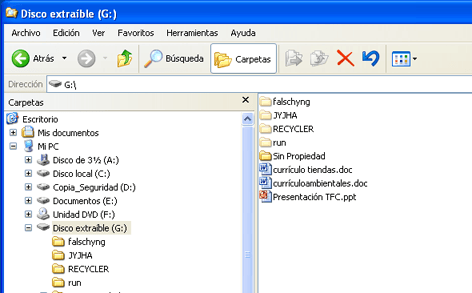

1. Crea una carpeta o varias y las marca con el atributo de ocultas en el pendrive (ó lápiz de memoria). Por ejemplo, en nuestro laboratorio hemos aislado un equipo con una de estas variantes y, tras introducir un pendrive, estas son las carpetas que ha creado:

falschyng

JYJHA

RECYCLER

run

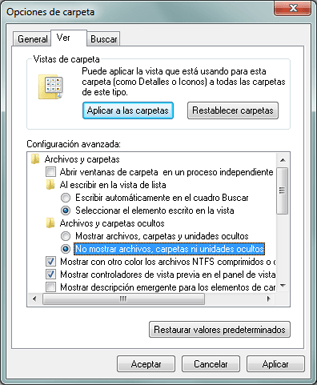

Todas ellas ocultas, para verlas habría que acceder a "Herramientas" - "Opciones de carpeta" y marcar "Mostrar archivos, carpetas y unidades ocultas" (en Windows 7). Hay que tener en cuenta que si nuestro equipo está infectado con alguna de estas variantes, es muy posible que al cerrar la ventana de opciones de carpeta y modificar el parámetro anterior, el virus vuelva a desmarcar la opción para que no veamos las carpetas ocultas. Muchos de estos virus, una vez que consiguen infectar el equipo y quedan residentes, impiden que el usuario pueda cambiar la opción anterior de mostrar las carpetas y archivos ocultos:

2. En una de las carpetas anteriores, el virus hace una copia de sí mismo, creando un fichero de nombre, normalmente, aleatorio, en la prueba de laboratorio nos creo el fichero "ketonneker.exe" en la carpeta "falschyng".

3. En el directorio raíz del pendrive, el virus crea el archivo "autorun.inf" y, además, con el atributo de oculto (a veces también el de sólo lectura y sistema para que no pueda ser eliminado directamente). En dicho fichero "autorun.inf", introduce la cadena de texto:

[AutoRun]

Open=falschyng/ketonneker.exe

De esta forma tan sencilla, cuando el usuario introduzca el pendrive infectado en otro equipo, si tiene activa la característica de reproducción automática, se ejecutará el fichero ketonneker.exe y realizará la infección del equipo anfitrión.

Hay que tener en cuenta que algunas variantes ni siquiera crean carpetas ocultas, crear el fichero con el virus oculto en el directorio raíz del pendrive. Estas variaciones en el comportamiento dependerán de la variante del virus o troyano.

Método de infección de un equipo desde un pendrive con virus autorun

Cuando se inserta un pendrive o una unidad de almacenamiento externa en el equipo conectándola al USB, una vez detectada, si el pendrive está infectado y tenemos activa la característica de reproducción automática, el virus se ejecutará. Si no tenemos antivirus o el que tenemos no es capaz de neutralizar la infección el virus de autorun realizará las siguientes acciones para infectar el equipo. Por supuesto, dependiendo de la variante realizará una u otras acciones, lo que explicamos aquí es en términos generales.

1. Se autoejecuta la copia del virus en el pendrive, puesto que es una "aplicación" la primera acción que realiza realizar una o varias copias de sí mismo en el equipo anfitrión, puede copiarse a varias carpetas del sistema operativo.

2. A continuación configurará el equipo anfitrión (infectado) para que el virus se ejecute y quede residente en memoria cada vez que se arranque el equipo, garantizando que, posteriormente, pueda realizar más infecciones propagándose y para que pueda llevar a cabo sus acciones maliciosas: obtener datos de equipo (mediante técnicas de keylogger) para enviarlos a un destinatario, abrir una "puerta trasera" para permitir que un atacante pueda acceder al equipo, en definitiva, podría realizar cualquier acción pues es un ejecutable realizado por una o varias personas con el fin malicioso que estimen oportuno.

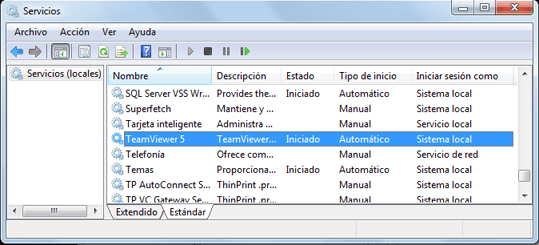

Estos virus de autorun, al igual que el resto, pueden realizar la acción de configurar el equipo para quedar siempre en ejecución de muy diferentes maneras: escribiendo en claves del Registro de Configuraciones como la Run

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run

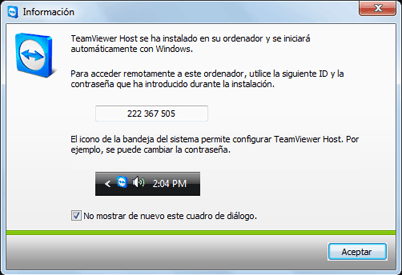

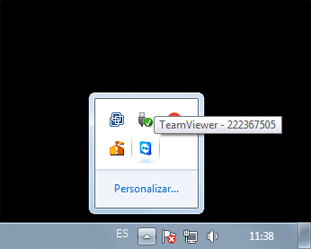

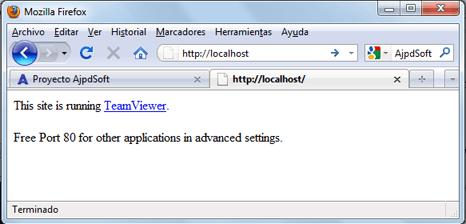

Otras variantes más sofisticadas crean un servicio "oculto" que se ejecuta cada vez que se inicia el equipo y, además, suele ser un proceso oculto que no aparece en el administrador de tareas.

Existen multitud de métodos para garantizar que el virus se ejecutará y quedará redidente cada vez que el usuario arranque el equipo y, por desgracia, seguirán apareciendo nuevos métodos.

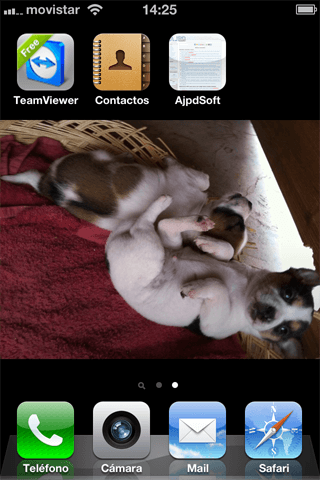

3. Dependiendo de la variante, este tipo de virus de autorun suelen marcar la opción de "No mostrar archivos, carpetas ni unidades ocultos". De esta forma, cuando introduzcamos un pendrive con el virus, puesto que se guarda en carpetas o ficheros ocultos, no lo veremos directamente desde el Explorador de Windows:

Además de lo anterior, el proceso residente del virus se encargará de que, incluso aunque cambiemos esta opción por "Mostrar archivos, carpetas y unidades ocultos", él volverá a cambiarla por "No mostrar archivos, carpetas ni unidades ocultos".

4. Casi todos los virus suelen tener un mecanismo para garantizarse a sí mismos que no se ejecutan varias veces en el mismo equipo. Muchos de estos virus suelen crear varios ficheros con diferentes nombres e incluso suelen ser polimórficos (pueden cambiar su firma para no ser detectados por los antivirus).

5. Por último el virus realizará la tarea maliciosa por la que ha sido creada, como ya hemos dicho, puede ser cualquiera. Y quedará contínuamente comprobando si se introduce alguna unidad extraíble en el equipo para infectarla y propagarse.

Cómo desinfectar y eliminar un virus de autorun en un equipo infectado

Eliminar, desintectar y limpiar un equipo con un virus de autorun

El procedimiento de desinfección de un equipo infectado con un virus autorun puede ser muy diferente en función de la variante del virus que tengamos. Además, el proceso de limpieza y desinfección puede ser complicado, por ello recomendamos usar alguna herramienta de las existentes para realizar esta tarea, muchos antivirus suelen publicar de forma gratuita herramientas para eliminar este tipo de virus.

Otra de las opciones es instalar un antivirus (gratuito si no tenemos presupuesto) que permita programar un análisis en el inicio, de forma que analice y elimine cualquier virus antes de que se cargue el sistema operativo y, por tanto, el virus. Por ejemplo Avast Home admite esta opción.

Es casi necesario tener un antivirus actualizado y realizar un análisis completo del equipo, pues estos virus suelen guardarse en carpetas diferentes y con nombres diferentes cada vez, muy difíciles de identificar a simple vista y puesto que los nombres cambian, no os sevirá buscarlos en "Internet". Por ello es recomendable o bien instalar un antivirus o bien ejecutar algún antivirus online para que, al menos, nos indique dónde están los ficheos con el virus.

Si el antivirus no es capaz de eliminar los ficheros infectados (normalmente suelen poder y si no pueden suelen indicar que en el próximo reinicio de sistema serán eliminados) deberemos eliminarlos manualmente como indicamos aquí. Teniendo en cuenta que si el virus está residente no podremos eliminarlo salvo que o bien arranquemos con un CD de instalación o bien iniciemos el equipo en modo a prueba de fallos. De esta forma el virus, normalmente, no está residente y puede ser eliminado el fichero que lo ejecuta.

Tras limpiar el equipo, recomendamos encarecidamente seguir estos consejos para evitar una nueva infección:

Limpiar los pendrives y unidades extraíbles infectados con el virus de autorun o usb

Explicaremos ahora cómo limpiar un pendrive infectado con el virus de forma manual. Puesto que el virus crea todos sus ficheros y carpetas ocultas y puesto que, normalmente, desactiva la opción de mostrar archivos y carpetas ocultos, abriremos una ventana de MS-DOS, desde "Inicio" - "Ejecutar", escribiremos "cmd" y pulsaremos "Aceptar", a continuación escribiremos el comando:

D:

(o la letra de unidad correspondiente al pendrive o disco extraíble)

Una vez en la unidad ejecutaremos el comando:

attrib *.*

Este comando de MS-DOS nos mostrará todos los archivos ocultos, de sólo lectura y de sistema del pendrive. Si aparece algo así:

A SHR D:/autorun.inf

A SH D:/xxxx.exe

(Donde "xxxx.exe" puede ser cualquier nombre o incluso estar dentro de una carpeta)

Probablemente sea indicativo de que el pendrive o unidad está infectado. Para eliminar estos ficheros habrá que quitarles el atributo de sistema (S) y de sólo lectura (R), de lo contrario no será posible, para ello ejecutaremos el comando:

attrib -s -h -r D:/autorun.inf

Repetiremos el paso anterior con todos los archivos ejecutables del pendrive con los antributos anteriores y que sepamos o sospechemos que puedan ser virus:

attrib -s -h -r D:/xxxx.exe

Ahora podremos eliminar los archivos del virus con el comando:

erase nombre_archivo

Con lo anterior abremos limpiado el pendrive o unidad extraíble infectada.

Anexo

Aviso importante: los virus de autorun también infectan unidades de disco duro extraíbles

Los virus de autorun o usb no sólo infectan pendrives, también suelen infectar unidades extraíbles, discos duros portátiles conectados por USB al equipo. Los virus de autorun no suelen distinguir entre pendrives o unidades de disco duro externas, por lo que siempre intentarán propagarse e infectar pendrives y unidades de disco duro extraíbles o externas conectadas por USB.

Otras opciones de los archivos autorun.inf

- Para la cláusula [AutoRun]

- Icon: permite establecer un icono al medio extraíble, el cual es visible en el Explorador de Windows.

- Open: lanza una aplicación o archivo ejecutable guardado en el medio extraíble.

- Label: etiqueta que sustituirá al nombre del medio extraíble.

- Shellexecute: abre ficheros que no son aplicaciones ejecutables (PDF, HTML, etc.).

- "Shellnombre_opcion_menu=Nombre menú" y "Shellnombre_opcion_menuCommand=nombre_ejecutable": agrega opciones al menú contextual del medio extraíble, accesible desde el explorador de Windows.

- UseAutoPlay: especifica al sistema operativo si debe hacer caso (valor 1) o no (valor 0), de la información de autoejecución (autorun.ini) contenida en el medio extraíble.

- Para la cláusula [Content]: establece el tipo de archivos multimedia (música, vídeo, imágenes) que se muestra en el diálogo Autoplay de windows. Sólo válida para Windows Vista y 7. Con:

- Para la cláusula [ExclusiveContentPaths]: disponible a partir de Windows Vista. Las carpetas incluidas en esta sección indican al método Autoplay a que busque sólo en estas carpetas y subcarpetas. Esto permite al autor limitar las áreas de disco donde se encuentran los contenidos y mejorar el rendimiento a la hora de buscar contenido ya que no se escanea la unidad entera. Por ejemplo:

[ExclusiveContentPaths]

música

imágenes - [IgnoreContentPaths]: disponible a partir de Windows Vista. Produce el efecto inverso a [ExclusiveContentPaths], es decir, ignora las carpetas y subcarpetas que se le indiquen en este parámetro.

- [DeviceInstall]: sólo soportado en Windows XP. Establece la ruta para la búsqueda recursiva de archivos de controladores en la unidad. Sólo es usado a la hora de instalar controladores y no como operaciones de Autorun.

[Content] MusicFiles=Y PictureFiles=N VideoFiles=N Indicaremos que el contenido del medio extraíble es de ficheros de música.

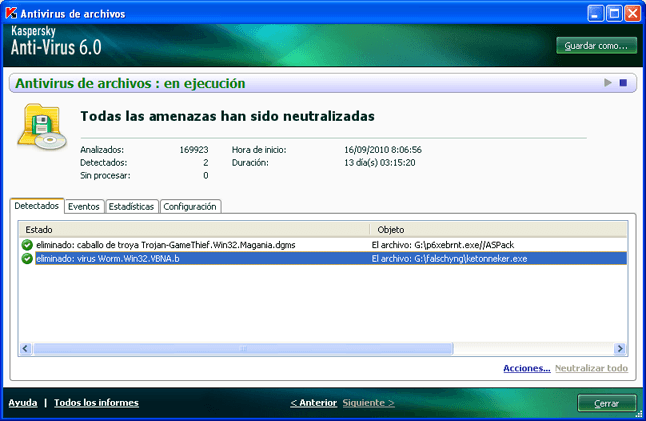

Algunos virus de autorun detectados por el antivirus Kaspersky

A continuación os mostramos cómo detecta el antivirus Kaspersky dos de estos virus de autorun cuando se inserta un lápiz de meoria o pendrive infectado en el ordenador. En el ejemplo, Kaspersky detecta un caballo de troya llamado Trojan-GameThief.Win32.Magania.dmgs y el virus Worm.Win32.VBNA.b.

Más información sobre el comando attrib

El comando Attrib muestra o cambia los atributos de un archivo.

ATTRIB [+R | -R] [+A | -A ] [+S | -S] [+H | -H] [+I | -I]

[unidad:][ruta][nombreDeArchivo] [/S [/D] [/L]]

- +: establece un atributo.

- -: borra un atributo.

- R: atributo de sólo lectura del archivo.

- A: atributo de archivo de almacenamiento.

- S: atributo de archivos del sistema.

- H: atributo de archivo oculto.

- I: no atributo de archivo indizado de contenido.

- /S: procesa archivos que coinciden en la carpeta y todas las subcarpetas actuales.

- /D: también procesa carpetas.

- /L: se trabaja en los atributos del vínculo simbólico en vez de en el destino del vínculo simbólico.

Artículos relacionados

- Análisis forense sobre el virus Induc.A que infecta Delphi.

- Comparativa antivirus gratuitos, test con EICAR Standar Anti-Virus Test File.

- El spam, esa gran lacra de las comunicaciones actuales.

- Montar un cortafuegos o firewall en la red con GNU Linux y SmoothWall Express.

- Artículos del Proyecto AjpdSoft sobre seguridad informática.

- Implantación Firewall DFL-200 en LAN con conexión a Internet mediante router.

- Instalación y configuración Firestarter, apertura de puertos para aMule - Linux.

- Abrir puertos en router DSL-G804V y firewall de Windows para optimizar eMule.

- Cómo instalar y configuar SSH en GNU Linux Ubuntu con OpenSSH.

- Montar servidor proxy caché con filtrado web en Linux Ubuntu 9.10 con Squid.

- Cómo firmar digitalmente una factura - facturación telemática mediante Delphi.

- AjpdSoft Información de fichero.

- AjpdSoft Copia de Seguridad.

- AjpdSoft Hash.

- AjpdSoft Cifrar Texto.

- AjpdSoft Encriptar Desencriptar ficheros.

- AjpdSoft Cálculo CRC.

- AjpdSoft Conversor Hexadecimal, Decimal, Texto.